Metode Port Knocking ini kerjanya si Administrator pada umumnya supaya biasa akses kedalam server dari jarak jauh baik itu dari local jaringa maupun di luar jaringan, ketika siadmin berada diluar kota. si admin perlu mengontrol servernya menggunkan aplikasi ssh, nah disini rentan sekali terjadi tindak yang tidak di inginkan bisa saja seseorang masuk kedalam server si admin dengan berbagai cara kalau port ssh bisa di lihat dengan menggunakan Aplikasi Nmap lalu di explo dengan metode Bruteforce Attack. explo disini maksudnya bisa menabak dengan kombinasi user dan password. untuk menghindari hal itu penulis pernah melakukan observasi di sekolah penulis dulu untuk keamanan jaringan penulis mencoba melakukan penelitian tentang keamanan Jaringan dengan Metode Port Knocking ini.

Metode Port knocking ini sebenarnya sederhana boleh di katakan begitu, yang ribetnya paling pelaksanaannya. konsepnya menutup port yang bisa di akses dari luar kedalam server Contoh SSH port defultnya (22). wah.. pertanyaannya kalau kita tutup ssh gimana caranya kita meremote dari luar? penulis dulu juga berpikiran seperti itu, duluu.... tapi sekarang penulis tau caranya.. kita bisa mengakali di firewall server kita buat suatu rule di firewall berupa ketukan (Knock) kombinasi angka dimana ssh bisa di akses jika ketukan sama denga rule yang kita buat di firewall.

masih belum paham ok.. kita coba dengan analoginya, kita punya suatu perusahaan nah diperusahaan kan ada satpamnya (Firewall) tuh.. nah kita bilangin ke satpam saya tidak menerima tamu dari siapa saja kecuali yang boleh masuk ada 3 orang anak saya nanti ke sini namanya adalah Ani, Adi dan Andi dalam waktu 3 detik jika dia tidak menjawab secara berurutan ato salah nama dalam waktu 3 detik usir aja keluar (nah disini.. kita perintah ke server dengan rule firewall Ani, Adi, Andi dengan akses SSH). nah datanglah si supir ngantarin anaknya tiga orang tadi pake mobil (Aplikasi SSH) keluar 3 orang anak tadi, si satpam tadi nanya siapa kamu terus si anak bertiga tadi menjawab saya ni, Adi, Andi dalam waktu 3 detik. nah 3 anak tadi boleh masuk menggunakan mobil (SSH) tadi..

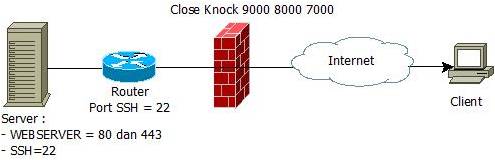

kembali lagi ke pembahasan skenarionya dapat di gambarkan sebagai berikut:

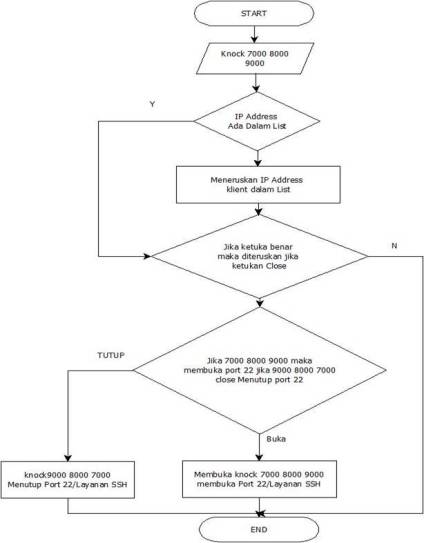

A. Flowchar yang penulis buat adalah sebagai berikut:

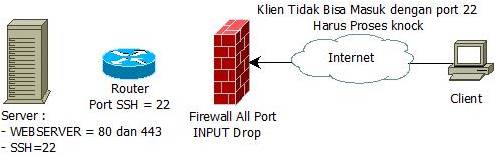

B. Cara kerja Metode Port Knocking

- Gambar di bawah menunjukan si user tidak bisa masuk langsung menggunakan aplikasi SSH karena port ssh(22) sudah di block dari firewall input. lihat keterangan gambar

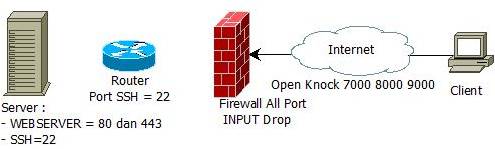

- Gambar dibawah dalam proses ini user akan mengetuk terlebih dahulu dengan ketukan dengan Sequence 7000 8000 dan 9000 dalam waktu 3 detik bersamaan, pengetukan ini sudah di atur dan di konfigurasi di dalam Firewall suapaya hanya bisa membuka Port 22

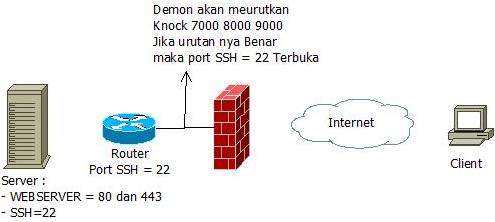

- proses OUTPUT di Firewall(Port Knocking Daemon) mencegah upaya koneksi dan menginterpretasikan (akan menguraikan sandi dan membaca sandi) terdiri dari otentik "Port Knocking"; Firewall melakukan tugas tertentu berdasarkan isi dari Port Knocking, disini firewall sudah mengizinkan klien dan sudah melakukan memonitoring berdasarkan IP User dan melakukan pencatatan berupa log di dalam firewall, langkah disini user sudah bisa menggunakan aplikasi SSH (Secure Shell) untuk melakukan remote terhadap server

- proses user membuka aplikasi SSH dengan meremote port 22 kedalam server dan user bebas beraktifitas di dalam server

- Closing, Sedangkan jika user/admin ingin menutup port 22, exit terlebih dahulu dari Aplikasi SSH maka ketukan yang akan di gunakan adalah 9000 8000 7000, seluruh aktifitas user akan di tutup kembali, dan Firewall melakukan proses dimana seluruh port akan tertutup kembali.

- selesai.

Begitulah skenario yang pernah penulis buat dalam penelitian untuk implementasinya penulis Insha Allah akan beri kan berupa PDF. sampai disini jika ada kesalahan penulis bersedia di koreksi nama juga manusia biasa, tapi yang santun ya.. :)

Referensi :

Al-Bahadili, D., & H. Hadi, D. (2010). Network Security Using Hybrid Port Knocking. International Journal of Computer Science and Network Security, Vol 10.

Alqathani, A. H., & Mohsin Iftikhar. (2013). TCP/IP Attacks, Defenses and Security Tools. International Journal of Science and Modern Engineering (IJISME) ISSN: 2319-6386, Volume-2 Issue-10.

Babtunde, O., & Debagy, O. A. (2014). A Comparative Review of Internet Protocol Version 4 (IPv4) and Internet Protocols Version 6 (IPv6). International Journal Of Computer Trends and Technology (IJCTT), ISSN: 2231-5381, Vol 13 .

Gangane, s., & Kakade, V. (2015). Base of The Networking Protocol- TCP/IP its Desgn and Security Aspects. International Journal of Innovative Research in Computer (IJIRC), ISSN: 2320-9801, Vol 3, Issue 4.

Kumar, S., & Rai, S. (2012). Survey on Transport Layer Protocols: TCP and UDP. International Journal of Computer Application (IJCA), ISSN: 0975-8887, Volume 46.

Pourvahab, M., Atani, R. E., & Fatemi, H. (2014). Enhanced Secure Web Knocking Using Single Packet Authorize (SPA) and One-Time Password (OTP). International Journal of Current Life Science (IJCLS), ISSN: 2249- 1465, Vol 4, Issue 3.

Qasim, B., & Al-Musawi, M. (2012). Mitigating DoS/DDoS Attack Using Iptables. International Journal of Engineering and Technology (IJET), ISSN: 0803-7474, Vol 12.

Raheja, V., & Mahajan, S. (2014). Open System Interconection (OSI): A Seven Layer Model. The International Journal of Science and Tecnoladge, ISSN: 2321-919x, Vol 2 Issue 1.

Rao, C., Reddy, D., & Mani, K. (2011). Firewall Policy Management Through Sliding Window Filtering Method Using Data Mining Technique. International Journal of Computer Science and Engineering Survey (IJCSES), Vol 2.

Saskhi Sharma, Gurleen Singh, & Prabhdeep Singh. (2013). Security Enhancing of a LAN Network Using Hardening Techinque. International Journal of Innovative Technology and Expolring Engineering (IJITEE), ISSN: 2278-3075, Vol-2 Issue-3, 174-181.

Sharma, B., & Bajaj, K. (2011). Packet Filtering using Iptables in Linux. International Journal of Computer Science (IJCS), ISSN: 1694-0814, Issue 4, Vol 8.

Taluja, M., Verma, M. K., & Dua, P. (n.d.).

Uprit, A. (2014). Network Security Using Linux/Unix firewall. International Journal of Science Engineering and Technology (IJSET), ISSN: 2277-1581, Vol 3.

Yawale, M. P., Gaikwad, M. V., & Datir, M. H. (2014). A Modified Hybrid Port Knocking Technique for Host Authentication : A Review. International Journal on Recent and Innovation Trends in Computing and Communication (IJRITCC), ISSN: 2321-8169, Vol 2, Issue 3.

Bagaimna cara melakukan ketukan di port knocking

BalasHapus